Estafas BEC

Desvío de Nóminas

El desvío de nóminas, también llamado redirección de pagos, es el ataque BEC más simple que se ha observado. Tanto si se dirige contra el departamento de servicios financieros y fiscales, de nóminas o recursos humanos (RR. HH.), el objetivo es sencillo: engañar al destinatario para desviar al ciberdelincuente la nómina que los empleados se han ganado con tanto esfuerzo o incluso una devolución de impuestos.

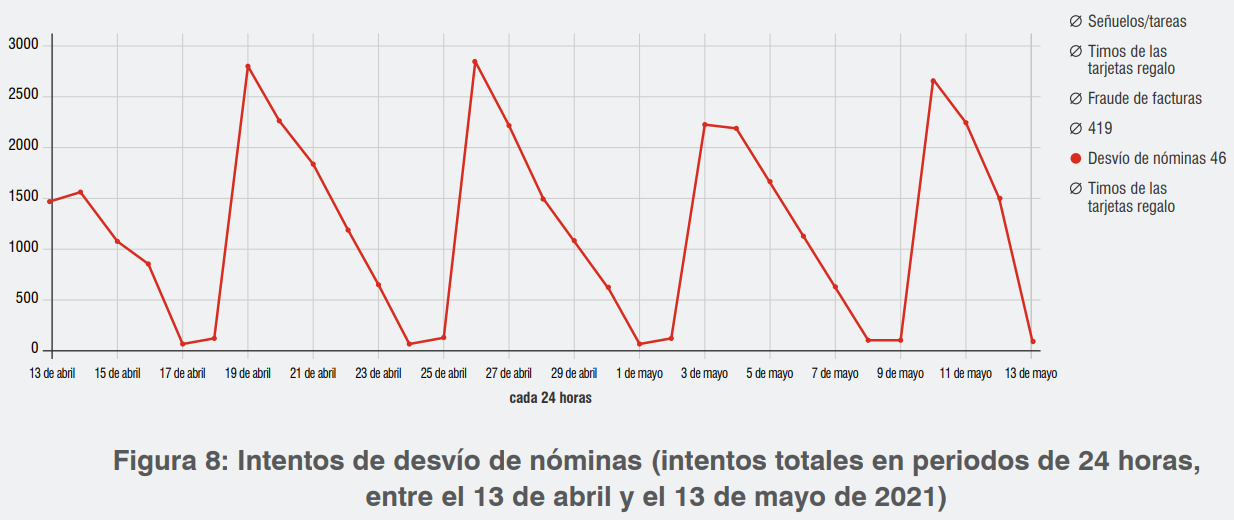

Se detectó una media de 2000 intentos de desvío de nóminas al día y se consideran como de riesgo medio para los empleados. Según el FBI, la pérdida media debida a este tipo de ataques asciende a 7,904 dólares por incidente denunciado.

Intentos de desvío de nóminas (intentos totales en periodos de 24 hrs, entre el 13 de abril y el 13 de mayo de 2021)

Cómo funciona

Los ataques de desvío de nóminas pueden utilizar el compromiso como técnica de engaño, pero normalmente se basan en la suplantación. (Los ciberdelincuentes con acceso a una cuenta comprometida centran sus esfuerzos en formas más lucrativas de ataques BEC, como el fraude de facturas).

La mayoría de los ataques de nóminas basados en la suplantación utilizan servicios de correo electrónico gratuitos, como Gmail. Normalmente, el ciberdelincuente falsifica el «display name» para que el mensaje parezca provenir de un empleado.

Algunos ataques se dirigen contra la dirección de la empresa para poder hacerse con pagas de mayor envergadura. En estos intentos, los ciberdelincuentes pueden utilizar direcciones de correo electrónico con temas ejecutivos para conseguir más credibilidad e introducir cierta sensación de urgencia para los empleados deseosos de complacer al jefe.

A pesar de la poca tecnología que se emplea en estos ataques, pueden ser sorprendentemente eficaces. Esto se debe a que se aprovechan de un proceso empresarial normal. Los empleados de los departamentos de nóminas, servicios financieros, servicios fiscales y RR. HH. reciben a diario este tipo de solicitudes por correo electrónico, la mayoría de ellas legítimas.

Extorsión

La estafa por correo electrónico basada en el tema de la extorsión funciona igual que otras formas de extorsión. El atacante amenaza con destruir bienes, cometer actos de violencia o divulgar información confidencial, embarazosa o comprometedora a menos que el destinatario pague una suma (normalmente en criptomoneda) o entregue alguna otra cosa de valor. La extorsión tiene varios subtipos, concretamente:

- Divulgación de datos. El ciberdelincuente amenaza con divulgar información sensible, vergonzosa o comprometedora, datos o secretos comerciales del cliente, o bien pruebas de actividad delictiva (ya sean reales o no).

- Denegación de servicio distribuido (DDoS). El ciberdelincuente amenaza con desbordar las operaciones online del destinatario con tráfico falso para hacerlas inaccesibles a los usuarios legítimos.

- Daño físico. Este atacante amenaza con causar daño físico al destinatario o la organización. Las tácticas habituales incluyen amenazas de bomba, asesinatos por encargo y otras advertencias intimidatorias de violencia.

Cómo funciona

A diferencia de otros tipos, la estafa por correo electrónico con extorsión utiliza una sola táctica de engaño, si es que utiliza alguna: la suplantación. Cuando la estrategia es la suplantación, en general el agresor redacta el mensaje de forma que parezca que se ha enviado desde la cuenta de correo electrónico de la víctima.

El mensaje incluye contenido sensible que aparenta proceder de la propia cuenta de correo electrónico del destinatario. A menos que los ciberdelincuentes intenten suplantar a alguien, normalmente utilizan proveedores de correo electrónico gratuitos y no se molestan en falsificar la dirección.

Las amenazas de daño físico son menos habituales, aunque lógicamente alarmantes para las personas que las reciben. Estas tácticas de “mano dura” intentan atemorizar a las víctimas para que piensen que su vida corre grave peligro a menos que paguen. Sus principales atributos incluyen sensación de urgencia, plazos breves para pagar y serias advertencias de no avisar a la policía.

Proofpoint y BG2 Services te ayudan a hacer frente a este tipo de estafas con herramientas actualizadas y fáciles de gestionar. Nuestros especialistas están listos para asesorarte ¡Contáctanos!

#ataquesBEC #e-mailprotection #ciberseguridad #proofpoint #ciberamenazas

📞 (81) 8123 3730

Fuente

- Proofpoint. (2022). Análisis de las estafas BEC. [e-book]. https://www.proofpoint.com/sites/default/files/e-books/pfpt-es-eb-breaking-down-bec.pdf