Minimiza el tiempo para detectar y responder y protege tu organización de manera efectiva contra las amenazas.

Optimizar la prevención y minimizar el tiempo de detección y respuesta es el enfoque de Sophos para la seguridad de los endpoints.

En última instancia, permite a las organizaciones detener más amenazas, más rápido, reduciendo el impacto de las ciberamenazas en su organización.

Anteriormente analizamos cómo Sophos optimiza la prevención mediante la identificación y eliminación de amenazas antes de que puedan ingresar a sus sistemas. En esta publicación, veremos cómo minimizar el tiempo para detectar y remediar incidentes.

Minimizar el tiempo para detectar y responder a un ataque se traduce directamente en limitar las pérdidas potenciales. Ya sea pasivo, como malware basado en correo electrónico o ransomware o un ataque de ingeniería social, o una violación agresiva causada por un atacante que intenta un ataque DDOS o de fuerza bruta.

El coste medio para rectificar los efectos de un ataque de ransomware en 2021 fue de 1,85 millones de dólares, según el informe The State of Ransomware 2021 de Sophos .

Cuanto más tiempo pueda permanecer un actor de ransomware en su entorno, mayor será su oportunidad de cifrar o robar más datos, lo que probablemente aumente significativamente el costo total de remediación. Por lo tanto, cuanto antes puedas neutralizar y expulsar al adversario, mejor.

Entonces, ¿cómo minimiza Sophos el tiempo de detección y respuesta? Es una combinación de varios factores trabajando en tándem.

En la publicación del blog sobre la optimización de la prevención , discutimos cómo la protección de puntos finales de Sophos ya elimina el 99,98 % de las amenazas al reducir la superficie de ataque y las capacidades integrales de prevención en tiempo de ejecución. Al hacerlo, permitimos que los defensores se concentren en menos detecciones y más precisas, y agilizamos el proceso de investigación y respuesta. En conjunto, el aprendizaje automático y la inteligencia de amenazas aceleran las investigaciones, mientras que la automatización y las acciones dirigidas por analistas aceleran el tiempo de resolución. .

Minimizar el tiempo de detección

¿Cómo funciona todo esto en el mundo real? Imaginemos el escenario en el que un atacante logró infiltrarse en su organización a través de un dispositivo desprotegido. Ahora que tienen un punto de apoyo, cada segundo cuenta. En un ataque de ransomware, el objetivo es cifrar todo y luego hacer demandas abiertas de pago. Asumiremos que se trata de un ataque sigiloso diseñado para drenar su propiedad intelectual con el tiempo.

En ese caso, el adversario pretende correr en silencio y pasar desapercibido el mayor tiempo posible. Pero a medida que intentan aumentar sus privilegios o moverse lateralmente a través de su red hacia otras máquinas, dejan un rastro. Las migas de pan incluyen indicadores recopilados en varios registros de eventos y detecciones registradas por un dispositivo protegido o un firewall. El objetivo es destacar estas detecciones de la manera más efectiva.

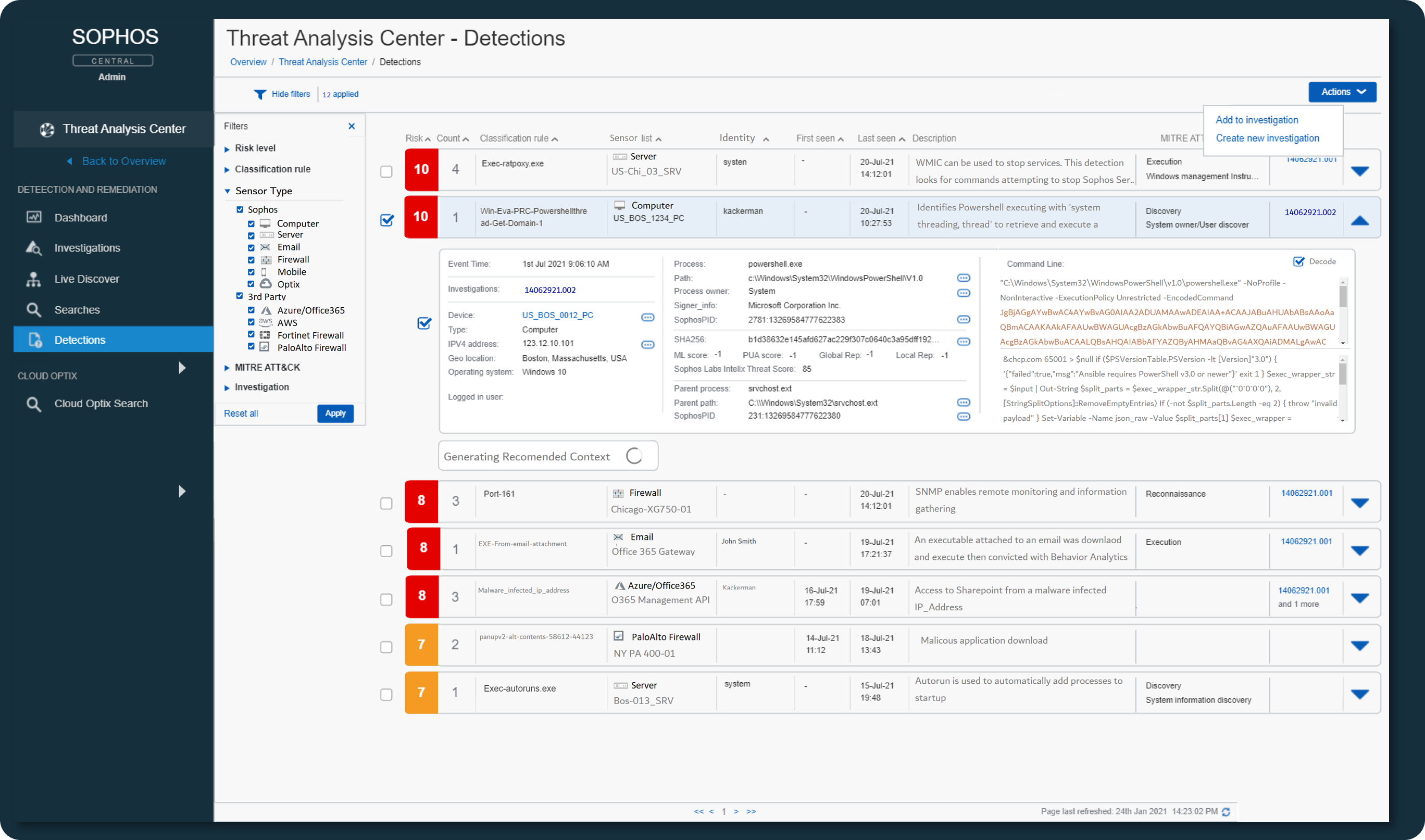

Hacemos esto mediante el uso de aprendizaje automático multivectorial e inteligencia de amenazas para proporcionar una puntuación de riesgo priorizada por inteligencia artificial (IA) para cada detección. Los puntajes varían de 0 a 10. 0 no está determinado, 1 a 3 representa un riesgo bajo, 4 a 7 representa un riesgo medio, 8 a 9 representa un riesgo alto y 10 el riesgo más alto. Luego, estos puntajes se codifican con colores según la gravedad y se mapean contra el marco MITRE ATT@CK, lo que permite que un analista identifique rápidamente dónde debe enfocarse.

Si un analista desea investigar una detección, Sophos le brinda información contextual al alcance de su mano. Los operadores pueden acceder a información valiosa, como la primera y la última vez que se vio una detección, una descripción de la detección, la ubicación geográfica del dispositivo, el uso de binarios de vida fuera de la tierra (LOL-bin) que incluye líneas de comando, padre/ relaciones secundarias, nombre del proceso, hash y otros puntos de datos.

Los analistas pueden pivotar sobre cualquiera de los puntos de datos para explorar más a fondo. Por ejemplo, el analista podría solicitar un gráfico de amenazas para ver una recreación visual paso a paso de la detección, incluidos los procesos, los archivos, las claves de registro que se tocaron y más. La información contextual no se limita al dispositivo; los analistas pueden buscar un hash en VirusTotal con un solo clic o ver los intentos de inicio de sesión fallidos o exitosos para un usuario específico en todo su patrimonio. Estos conocimientos proporcionan un contexto valioso para el analista.

Las detecciones pueden provenir de todo su entorno: endpoint, servidor, firewall, correo electrónico, nube, móvil y más, con todos los datos fluyendo hacia Sophos Data Lake para una fácil correlación entre estados. La última incorporación a Sophos Data Lake es la capacidad de importar eventos de Microsoft 365, lo que le permite ver eventos de Exchange, SharePoint, OneDrive, Azure Active Directory, PowerBI, Teams y más. Los analistas pueden establecer una correlación entre las detecciones de los productos de Sophos y lo que se registra en los registros de auditoría de Office 365.

Cuanto mayor sea su red, mayores serán sus posibilidades de captar una señal maliciosa antes de que se produzca el daño.

Investigando y respondiendo

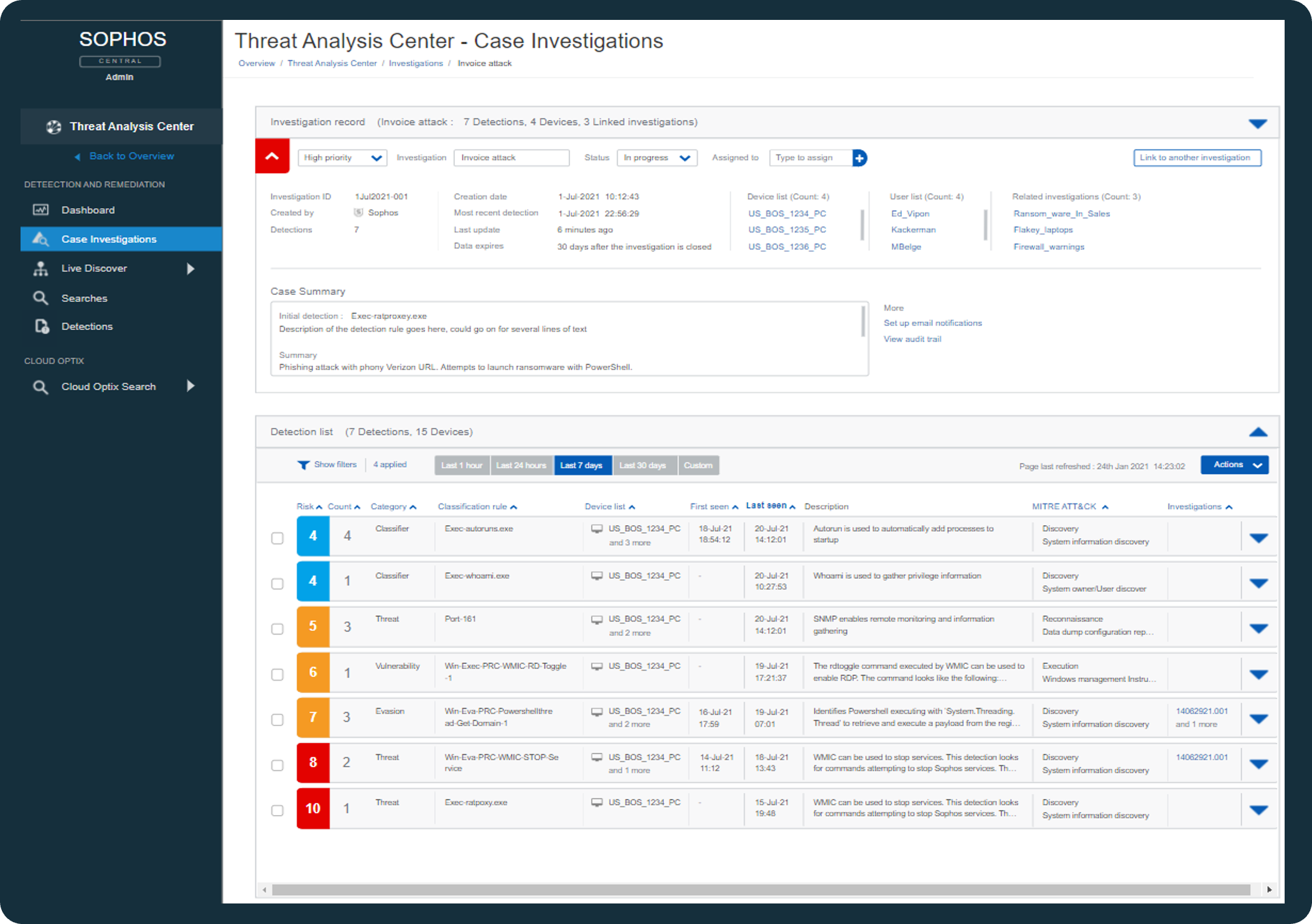

Armados con esta comprensión detallada de una detección, los analistas pueden profundizar más, crear un caso y realizar una investigación completa. El analista es el detective, juntando las pistas (detecciones) de su entorno, tomando notas y persiguiendo cada pista, mejorando su comprensión, hasta que desenmascaran la causa raíz y resuelven el caso.

Si una detección es lo suficientemente grave, el sistema correlacionará automáticamente e incluirá la señal y las detecciones pertinentes en un caso listo para la revisión del analista. Además, se presentarán pivotes y enriquecimientos contextuales a las detecciones del caso. Esto proporciona una imagen completa de lo que estaba sucediendo en el entorno y ahorra un tiempo valioso para el analista.

Desde el panel de investigación de casos, un analista tiene una visión general de cada caso. Información como prioridad, título, estado, analista(s) asignado(s), quién lo creó, antigüedad del caso, número de dispositivos afectados y detecciones, hora de la última modificación, hora de la primera y última detección y un resumen.

Una vez que un analista está trabajando en un caso, tiene una gran cantidad de información al alcance de la mano, lo que le permite concentrarse. Las detecciones se pueden agregar o eliminar de un caso. El analista puede ver los detalles de un dispositivo e incluso establecer una sesión de respuesta en vivo para tomar medidas directas y realizar tareas en el dispositivo afectado. ¿Podría ser que uno de los usuarios enumerados en el caso recientemente haya tenido 20 intentos de inicio de sesión fallidos, seguidos de un inicio de sesión exitoso?

Si el analista quiere ver una detección específica y seguir las migas de pan, simplemente expande la detección, examina los detalles o pasa a cualquier otra información que pueda resultar valiosa para el caso.

Durante su investigación, un analista puede tomar notas. Esto podría ser información de sus descubrimientos o asesorar a otros analistas sobre las tareas que ya han completado. Las notas de casos son de formato libre y vienen rellenadas previamente con una plantilla de investigación.

Esta plantilla se puede utilizar para indicar a un analista qué debe investigar. ¿Había IP, dominios o URL internas/externas conectadas desde el dispositivo? ¿Algún intento de inicio de sesión RDP/SSH externo en el momento de la detección? ¿La detección identificó algún puerto de escucha? ¿La detección estaba relacionada con la ejecución automática o con un servicio? Es una plantilla extensa, creada por cazadores de amenazas experimentados de Sophos, que puede asesorar y recordar a los analistas las áreas potenciales para investigar.

Con la información relevante al alcance de la mano, el analista puede seguir cada pista, ver la imagen completa, comprender las detecciones y resolver el caso. No hay suficientes analistas para hacer todo lo necesario, y sus habilidades especializadas a menudo son escasas. Al aprovechar los avances en IA, Sophos puede permitir que estos profesionales de seguridad aumenten su capacidad y trabajen de manera más eficiente para detener más amenazas más rápido.

Opciones de implementación flexibles

Comprendemos que necesita seguridad para trabajar con su empresa y, por eso, ofrecemos opciones de implementación flexibles.

Sophos XDR (detección y respuesta extendidas) le permite a su equipo detectar, investigar y responder a incidentes en endpoints, servidores, firewall, cargas de trabajo en la nube, correo electrónico, dispositivos móviles y más. Puede comenzar solo con señales de punto final y al mismo tiempo prepararse para el futuro con la capacidad de agregar señales adicionales para la búsqueda de amenazas entre estados en el futuro.

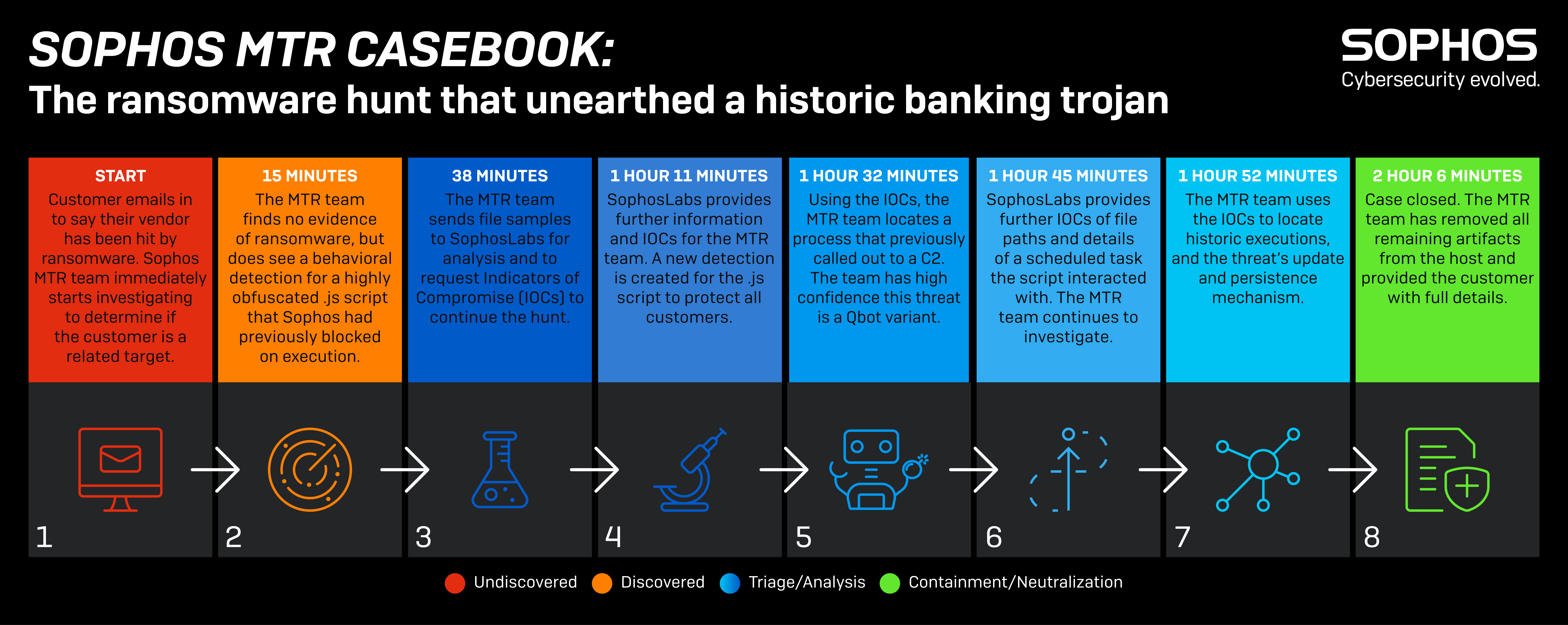

Como alternativa, Sophos MTR (Respuesta gestionada frente a amenazas), nuestro servicio de detección y respuesta gestionadas, ofrece caza, detección y respuesta 24 horas al día, 7 días a la semana, a cargo de un equipo de expertos como un servicio totalmente gestionado. Sophos MTR puede ejecutar todas sus operaciones de seguridad en su nombre o trabajar junto con su equipo para aumentar sus defensas las 24 horas.

En este ejemplo de la vida real , un nuevo cliente de Sophos se puso en contacto para decir que uno de sus proveedores había sido atacado por ransomware y que estaban preocupados de que también pudieran haber sido infectados. El equipo de Sophos MTR comenzó a investigar de inmediato, trabajando con nuestros expertos en SophosLabs. Rápidamente se dieron cuenta de que no había evidencia de un ataque de ransomware. En lugar de simplemente cerrar el caso, el equipo de Sophos MTR continuó investigando y descubrió un troyano bancario histórico. En dos horas y seis minutos, todo el incidente había sido investigado y limpiado.

Aprende más

Agenda sesión con un especialista de BG2, para analizar los requisitos de seguridad de tus Edpoints y como Sophos Minimiza el tiempo para detectar y responder a las amenazas.

Visite nuestro sitio web para obtener más información.