El ransomware siempre está precedido por señales que se pueden identificar y detener.

Tabla de contenidos

-

Infiltración y acceso inicial

-

Movimiento lateral

-

Entrega de carga útil de ransomware

-

Cadena de ransomware en acción: Trickbot

-

Ejemplos de cadenas de ransomware

-

Análisis forense de una cadena de ransomware

-

Cómo romper una cadena de ransomware

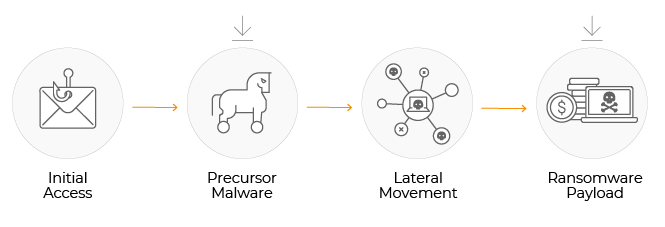

El ransomware no aparece de la nada. El sistema de la víctima generalmente se ve comprometido por malware que allana el camino para el paquete de ransomware. Con cada paso, los actores de amenazas pueden encadenar varios compromisos de malware, cada uno construyendo sobre su precursor, cultivando un ecosistema de malware con el objetivo de completar una ‘cadena de ransomware’. Afortunadamente, es posible identificar y romper el eslabón más débil de la cadena.

Infiltración y acceso inicial

Los actores de amenazas utilizan una variedad de medios para implementar sus paquetes de malware iniciales. Algunas tácticas incluyen:

- Phishing por correo electrónico

- Enlaces en documentos

- Archivos por lotes

- Programas ejecutables

- Mercados de acceso inicial

Estos actores tienden a seguir una metodología de «rociar y rezar», con la esperanza de infectar tantos sistemas como sea posible. De esta manera, las computadoras domésticas personales y los sistemas industriales pueden infectarse. Pero en algún momento, los actores de amenazas llegarán a un sistema corporativo y decidirán lograr la máxima monetización a través del ransomware.

Al final de este paso, se implementará un paquete de malware precursor (consulte la lista a continuación). Este paquete de malware le dará al atacante más opciones para comprometer la red y allanar el camino para la entrega de ransomware.

Movimiento lateral

Sabiendo que están en una red corporativa, los operadores del malware intentarán explorar los activos dentro de la red. Mapearán la red y buscarán datos confidenciales, credenciales que conferirán más privilegios y acceso a la infraestructura crítica.

Hay una variedad de herramientas que ayudan a las bandas de ransomware a moverse lateralmente. Algunos de ellos, como Cobalt Strike, fueron diseñados para evaluaciones legales de vulnerabilidad de sombrero blanco o pruebas de penetración. Los actores de amenazas también realizan escaneos de red para identificar puertos abiertos y otras vulnerabilidades en la red.

También hay casos en los que el ransomware es aplicado directamente por actores de amenazas sin el uso de una pieza anterior de malware. En estas situaciones, los actores de amenazas adquirieron acceso a la red a través de RDP, VPN o credenciales comprometidas y la fase de movimiento lateral es una tarea más manual.

Entrega de carga útil de ransomware

Una vez que el actor de la amenaza haya ganado suficiente poder sobre la red, ejecutará el paquete de ransomware. Esto dará como resultado que los datos se cifren, junto con que los usuarios que se bloqueen de sus sistemas. Una vez que estas acciones se han llevado a cabo con éxito, se entrega la demanda de ransomware. También se ha vuelto popular exfiltrar datos confidenciales para ser utilizados como chantaje e incentivo adicional para pagar el rescate, en una estrategia conocida como «doble extorsión».

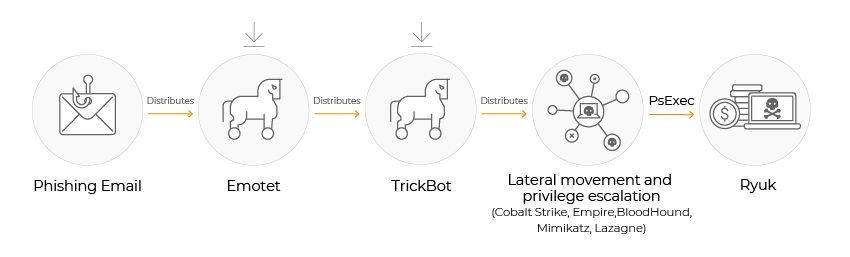

Cadena de ransomware en acción: Trickbot

Trickbot es un excelente ejemplo del primer eslabón de una cadena de ransomware. Comenzó como un troyano bancario que se dirigía a los navegadores web para recopilar y exfiltrar credenciales bancarias y cookies. Sin embargo, sus capacidades solo se han expandido con el tiempo y cada actualización. Es importante destacar que se auto-actualiza, para que pueda adaptarse al sistema que ocupa.

Los investigadores de malware han analizado 61 módulos de Trickbot que le permiten proporcionar acceso remoto, tráfico de red proxy, realizar ataques de fuerza bruta, descargar otro malware y mucho más.

Trickbot se utiliza como uno de los primeros eslabones de una cadena que resulta en dos de los compromisos de ransomware más populares: Conti y Ryuk.

Ejemplos de cadenas de ransomware

Los siguientes son algunos ejemplos de infecciones de malware precursoras que conducen a ataques de ransomware:

| BazarLoader ➡ BazarBackdoor ➡ Ryuk | ZLoader ➡ Ryuk |

| TrickBot ➡ Ryuk | Zloader ➡ DarkSide |

| Emotet ➡TrickBot ➡ Ryuk | SDBBot ➡ Clop |

| Buer ➡Ryuk | Dridex ➡ DoppelPaymer |

| Trickbot ➡Conti | Dridex ➡ BitPaymer |

| Vatet ➡ PyXie ➡ Defray777 / RansomEXX | Gootkit ➡ REvil/ Sodinokibi |

| IcedID ➡ Vatet ➡ Defray777 / RansomEXX | Phorpiex ➡ Avaddon |

| IcedID ➡ Egregor | Phorpiex ➡ Nemty |

| IcedID ➡ REviL / Sodinokibi | BazarLoader ➡ BazarBackdoor ➡ Conti |

| Ursnif ➡ Egregor | DanaBot ➡ NonRansomware |

| Qakbot ➡ Egregor | SmokeLoader ➡ Crysis/Dharma |

| Qakbot ➡ ProLock | Vidar ➡ GranCrab |

| Qakbot ➡ MegaCortex | Línea roja ➡ STOP/DJVU |

| ZLoader ➡ Egregor |

SmokeLoader ➡ STOP/DJVU |

Análisis forense de una cadena de ransomware

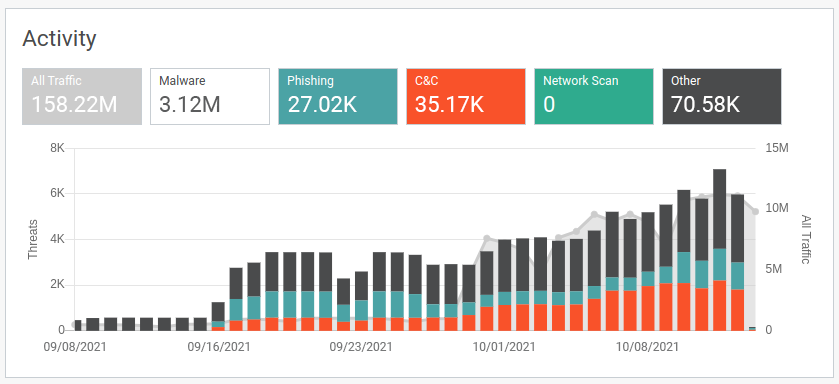

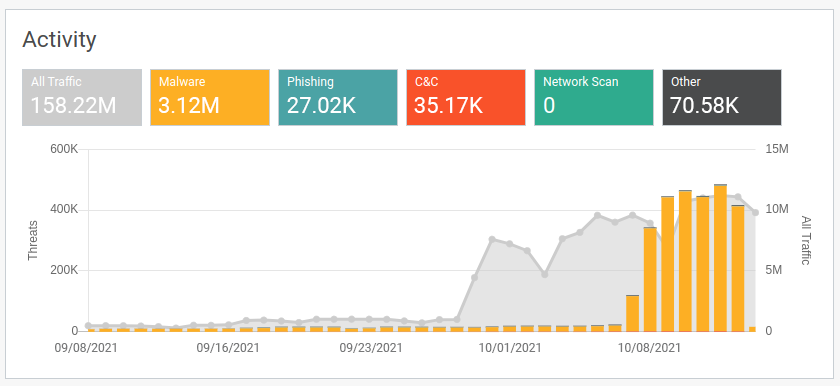

El siguiente es un ejemplo de un ataque de cadena de ransomware de la vida real. Después del ataque, los metadatos de la red de la víctima se inyectaron en el proceso de iluminación de Lumu para un análisis forense retrospectivo.

Las dos imágenes anteriores del Portal Lumu muestran un ejemplo de dónde los atacantes tuvieron éxito en la implementación de un ataque de ransomware completamente evitable. La segunda imagen representa contactos de malware (amarillo), mientras que la primera muestra todos los demás tipos de contactos (phishing, C&C, etc.). Los datos se han separado en dos gráficos ya que la escala de los contactos de malware haría que los otros tipos de contacto parecieran marginales.

Inicialmente, solo se detectó alguna actividad genérica de malware Conficker. El ataque de ransomware realmente comenzó con el despliegue de un kit de exploits basado en el kit de herramientas RIG, cuando un usuario visitó un sitio web comprometido que redirigió el navegador web vulnerable (Internet Explorer) al servidor de exploits, que luego pudo cargar la carga útil distribuida: el malware SmokeLoader. Finalmente, se entregó la carga útil del ransomware STOP / DJVU. A medida que los contactos de C &C (rojo) aumentaron, inicialmente no hubo un aumento real en la actividad de malware. Esto representa la fase de «movimiento lateral» del ataque. Finalmente, podemos ver el aumento drástico en la actividad de malware antes de la implementación final del ransomware STOP / DJVU. Todo el ataque, incluido el acceso inicial y el movimiento lateral, tardó un poco menos de 3 meses en llevarse a cabo. Al final, la implementación de ransomware tomó solo 1 fin de semana.

Hay un par de conclusiones clave de este estudio de caso. En primer lugar, el compromiso inicial podría haberse atribuido fácilmente como una amenaza «menor» o de baja importancia. De hecho, todas las amenazas deben erradicarse rápidamente antes de que se transforme en una violación más grave como el ransomware.

En segundo lugar, incluso si la víctima tuviera la visibilidad en la red para ver el malware precursor, significaría poco sin capacidades de respuesta rápidas y precisas. Cuando el equipo de SOC no puede operar manualmente, la erradicación de compromisos, la automatización y la orquestación se pueden utilizar para integrar las capacidades de detección con las herramientas de prevención y respuesta.

Cómo romper una cadena de ransomware

Los ataques de ransomware nunca ocurren de forma aislada. Como se puede ver tanto en la ‘teoría’ de cómo se propagan las cadenas de ransomware como en la evidencia del portal Lumu, siempre hay otros contactos maliciosos que lo preceden. Estos primeros contactos de malware son el «eslabón más débil» en cualquier cadena de ransomware. Si se pueden detectar y eliminar rápidamente, la cadena de ransomware no puede progresar.

También debería ser evidente que los operadores de ransomware tienen que hacer uso de la red, en cada paso, para lograr sus objetivos. Esto significa que inevitablemente dejan huellas de sus acciones y movimientos en los metadatos que todas las redes ya crean. Evaluación de compromiso continuo™ fue diseñado para estandarizar, ingerir y analizar estos metadatos en tiempo real y entregar evidencia confirmada de compromiso.

Lumu analiza tanto el tráfico entre la red y la infraestructura externa (Norte-Sur) como el tráfico interno (Este-Oeste) para identificar las fuentes de compromisos a medida que ocurren. De esta manera, los equipos de seguridad reciben la información que necesitan para erradicar los compromisos antes de que puedan convertirse en datos cifrados, sistemas inaccesibles y una nota de ransomware.

La popularidad del ransomware como modelo de negocio está siendo impulsada por la tormenta perfecta de ransomware-as-a-service, malware-delivery-as-a-servicey mercados de acceso inicial.

Te invitamos a probar hoy mismo los beneficios de la Evaluación Continua de Compromisos, para que tú también puedas reconocer y romper el eslabón más débil de la cadena de ransomware.

Quiero iniciar mi evaluación hoy

Conoce más sobre BG2 Services

Síguenos