Mire más allá, para obtener una imagen completa de su superficie de ataque OT

Mapear toda su superficie de ataque OT requiere un abordaje flexible hacia la evaluación. Además de los activos de OT, los líderes de seguridad industrial necesitan visibilidad hacia la TI y los dispositivos de Internet de las cosas (IoT), que comprenden de un 20 a un 50 % de los entornos industriales modernos. También necesitan tecnología de consulta activa capaz de descubrir aproximadamente el 30 % de los activos de OT inactivos que son invisibles a la detección solo de red, o pasiva. Poder ver la totalidad de su superficie de ataque convergente es fundamental para eliminar los puntos ciegos en su entorno.

Investigue a fondo los datos de situación de cada dispositivo y la vía de comunicación

Encontrar dispositivos «en riesgo» es el objetivo fundamental de cualquier esfuerzo de reconocimiento. Para defender su inventario de activos completo, necesitará una comprensión profunda de la construcción y estado actual de cada dispositivo, a fin de fortalecerlo contra los ataques. Esto incluye información tal como marca, modelo, firmware, detalles de plano posterior, vulnerabilidades abiertas y más.

También querrá comprender la orientación de cada dispositivo dentro de su red, incluyendo las vías de comunicación entre activos similares – como controladores o estaciones de trabajo – que pueden convertirse en ataque si un actor malicioso se infiltra en sus sistemas.

Aborde la exposición cibernética para detener los ataques antes de que inicien

La seguridad tradicional de OT normalmente ha dependido de una postura de seguridad reactiva, que básicamente, está a la espera de que se produzca un ataque y sólo entonces, se ocupa de él. «La vectorización de ataque» — o investigar las rutas potenciales que un atacante podría tomar — hace posible un abordaje más proactivo para garantizar la seguridad de su organización, al abordar los puntos débiles de su infraestructura de OT. Mediante la identificación de las rutas de alto riesgo, puertos abiertos, vulnerabilidades sin parches y mucho más, podrá identificar cómo puede comportarse un ataque si se introduce en su entorno de OT.

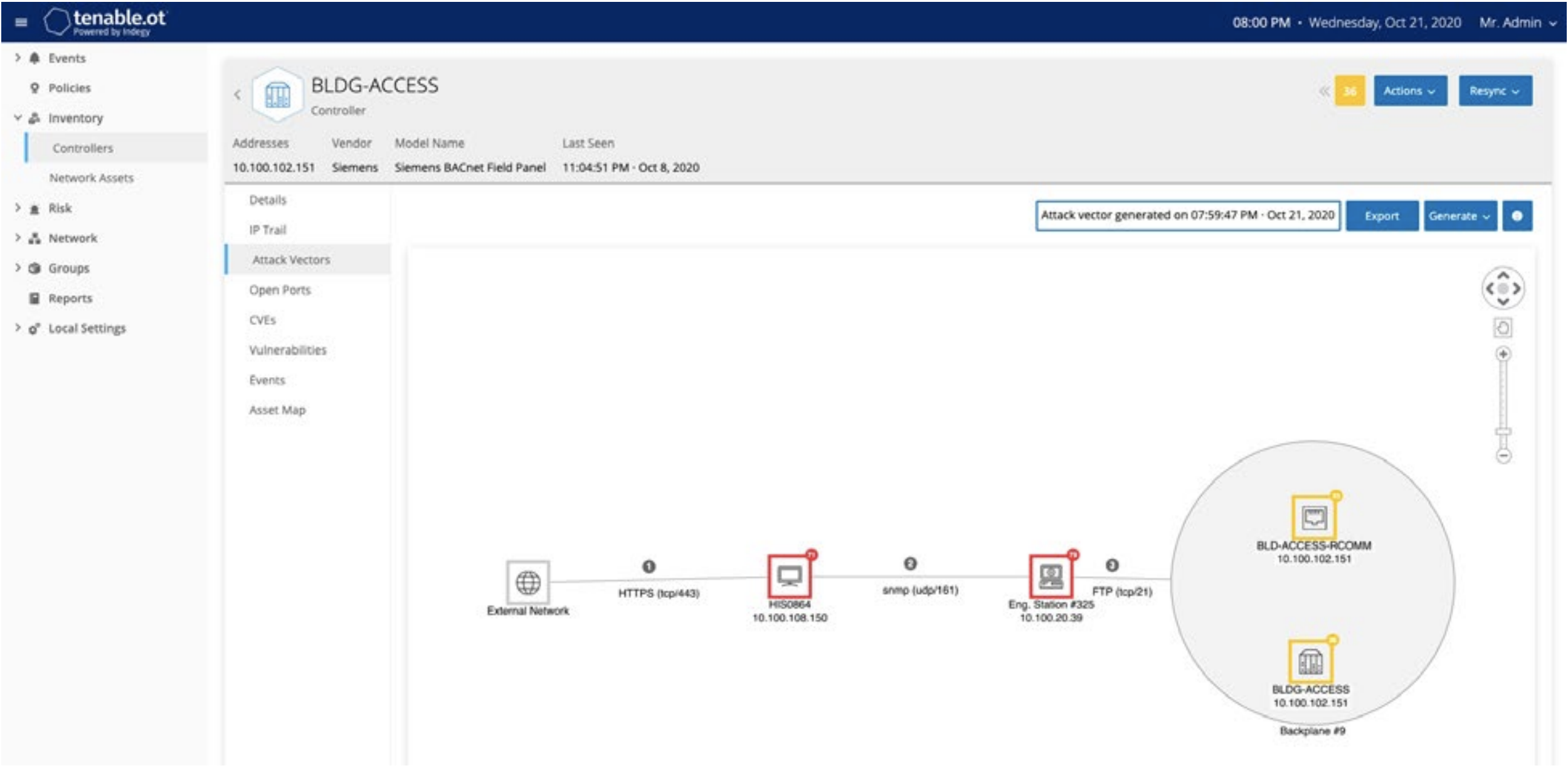

La vectorización de ataques redefine su habilidad para abordar los ataques contra la OT antes de que ocurran. La ejecución de simulaciones puede revelar puntos débiles y dispositivos específicos o sectores que requieren una atención especial o intervenciones de seguridad. En la siguiente figura, se puede ver cómo una solución de seguridad industrial como Tenable.ot, utiliza vectores de ataque para determinar las zonas de su entorno que ponen sus activos más críticos en riesgo:

Además de reforzar sus dispositivos, usted también querrá cubrir sus puntos críticos si y cuando se produce un ataque. Esto significa establecer alarmas — basadas en políticas, anomalías o firmas de ataque — en los puntos de entrada a lo largo de la red, para que avisen de una actividad de alto riesgo antes de que se produzca cualquier daño.

Comience a jugar a la ofensiva hoy para prevenir el daño en el futuro

En la medida en que los ciberataques siguen dirigiéndose a las infraestructuras críticas, los líderes de seguridad necesitan un abordaje proactivo para defender sus entornos industriales contra la próxima amenaza que surja.

Solicite una demostración gratuita de Tenable.ot

Conozca más sobre BG2 SERVICES