Implementa exitosamente tu iniciativa de ciberseguridad

Con el apoyo se logra Implementa exitosamente tu iniciativa de ciberseguridad – La implementación exitosa de una iniciativa de ciberseguridad industrial debe aprovechar los recursos tanto de TI como de TO. A fin de reunir al personal de TI y de TO, y unificar el pensamiento y las prácticas de seguridad, las organizaciones deben crear […]

Tenable y Sistemas OT: Resiliencia Operativa, Eficiencia y Seguridad Efectiva

Brecha en las Soluciones para la Vulnerabilidad Al hablar de Sistemas OT, hay una enorme brecha entre dos etapas del proceso que ocurre dentro del ecosistema de la ciberseguridad: lo que necesita ser arreglado o que es identificado como una vulnerabilidad y los que los sistemas de TI son capaces de mitigar o parchar. Esto […]

¿Cómo escoger una herramienta de seguridad en la nube (CSPM) eficiente?

Las soluciones para el Cloud Security Posture Management (CSPM) se han convertido en una necesidad para detectar y corregir errores en la configuración de las nubes públicas, desde la codificación hasta los tiempos de ejecución. A medida que las organizaciones adoptan con entusiasmo los servicios de nube pública para transformar digitalmente los procesos comerciales, se […]

Cadena de suministro y ciberdelincuentes en 2022 – Check Point CyberTalks

En una de sus últimas transmisiones en vivo, equipo de Check Point junto con Pete Nicoletti (CISO) y Grant Asplund (Growth Securities Evangelist) hablan sobre la cadena de suministro de ciberdelincuentes, los ataques cibernéticos, las redes detrás de esto y la respuesta que las empresas deberían de tener. Aquí te compartimos la información más relevante: […]

Optimización de la prevención de ciberataques

Optimización de la prevención de ciberataques: Detenlos antes de que entren Escrito por Sophos Iberia En los deportes, hay un dicho que dice que si el rival no puede marcar, no puede ganar. Un concepto similar funciona para la ciberseguridad: si el atacante no puede penetrar en tu organización, no puede comprometerla. Yendo un paso más […]

Acceso seguro a la red

LAS PRINCIPALES AMENAZAS CIBERNÉTICAS DE HOY Y CÓMO EL ACCESO A LA RED ZERO TRUST (ZTNA) SE DEFIENDE CONTRA ELLAS El nuevo documento técnico explica cómo Appgate SDP, líder en el acceso a la red de confianza cero de Forrester New Wave ™, tercer trimestre de 2021 , combate los ciberataques más comunes de la actualidad La necesidad […]

Acceso Zero Trust

Simplifique y refuerce los controles de acceso para cada usuario, en cualquier dispositivo con Appgate SDP lo que le permitira: Fortalecer la seguridad Reducir la superficie de ataque con Acceso Zero Trust: puertos, cargas de trabajo y aplicaciones son invisibles a menos que estén autenticados y autorizados para acceder. Verificar identidad: los permisos de acceso […]

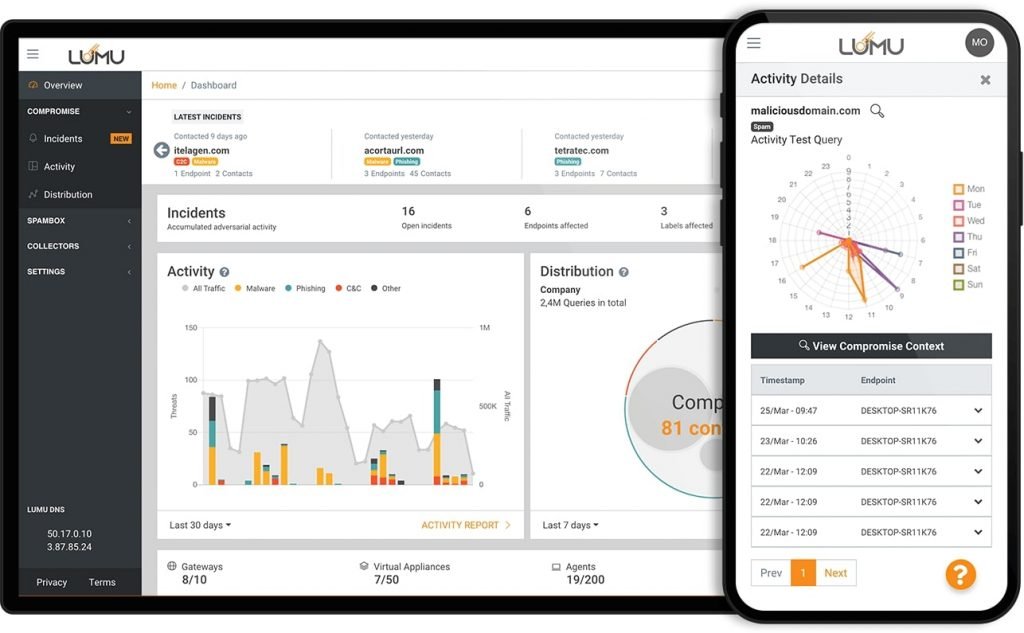

Evaluación Continua de Compromisos

El diablo está en los datos. Tus metadatos, eso es. El modelo de evaluación continua de compromisos es posible gracias a su capacidad para recopilar, normalizar y analizar una amplia gama de metadatos de red, incluidos DNS, Netflows, registros de acceso de proxy y firewall y Spambox. El nivel de visibilidad que solo brindan estas […]