Aprendizajes de Brechas de Seguridad: Caso 2

Caso 2: Rafaela França – Former Head of Information Security en Mater Dei Hospital No subestimes la crueldad del adversario Los aprendizajes Desarrolla un mapa de ataque o defensa Aprendizajes de Brechas de Seguridad: Caso 2 | Comprender al adversario es clave para ganar. Para desarrollar un mapa de ataque o defensa en base a […]

Aprendizajes de Brechas de Seguridad: Caso 2

Caso 2: Rafaela França – Former Head of Information Security en Mater Dei Hospital No subestimes la crueldad del adversario Aprendizajes de Brechas de Seguridad: Caso 2 | “El mundo de la ciberseguridad es una guerra fría, donde los adversarios sacan armas inexpugnables que causan daños masivos», afirma Rafaela França. «Se ha acelerado en todo […]

Aprendizajes de Brechas de Seguridad: Caso 1.2

Caso 1: Michael Coates – Former CISO en Mozilla y Twitter La preparación es todo Los aprendizajes Invierte en herramientas de investigación Aprendizajes de Brechas de Seguridad: Caso 1.2 | Gran parte del trabajo y del tiempo se centra en la investigación. Se intenta recopilar toda la información y descubrir el rastro de los atacantes. […]

Aprendizajes de Brechas de Seguridad: Caso 1

Caso 1: Michael Coates – Former CISO en Mozilla y Twitter La preparación es todo El incidente Aprendizajes de Brechas de Seguridad: Caso 1 | A Michael Coates le vienen a la mente dos incidentes interesantes de su época en Twitter. El primero fue un ataque de Estado-nación perpetrado por Arabia Saudita en conjunto con […]

Informe 2022 CISO – IV

Proofpoint | Capítulo 4: La predominancia del ransomware El ransomware es el truco más antiguo del manual del ciberdelincuente, pero en 2021 quedó claro hasta qué punto se ha generalizado. El ransomware no tiene rival entre los ataques que ofrecen un amplio surtido de objetivos, suculentas recompensas y rapidez de cobro. El pasado año, la […]

Ciberseguridad de Infraestructuras Críticas

El desafío de la ciberseguridad industrial Los sofisticados entornos actuales de las tecnologías operativas (TO) tienen amplias superficies de ataque con múltiples vectores de ataque. Hasta hace poco, la infraestructura de TI tenía un papel primordial y básico a la hora de asegurar visibilidad, seguridad y control completos para tu red. Eso se debía principalmente […]

Estafas BEC

Estafas BEC Desvío de Nóminas El desvío de nóminas, también llamado redirección de pagos, es el ataque BEC más simple que se ha observado. Tanto si se dirige contra el departamento de servicios financieros y fiscales, de nóminas o recursos humanos (RR. HH.), el objetivo es sencillo: engañar al destinatario para desviar al ciberdelincuente la […]

Security Awareness Program Eficiente y Completo

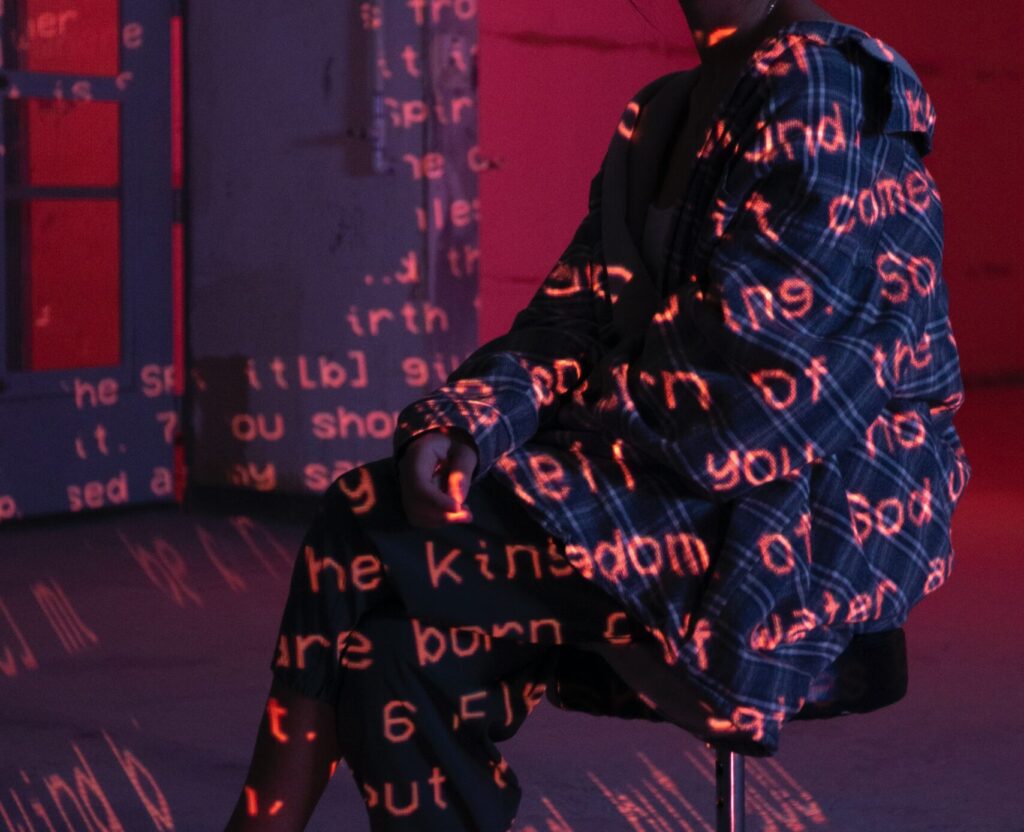

Security Awareness Program Eficiente y Completo Parte 2/3 Contenido atractivo No es ningún secreto que las personas aprenden de forma diferente, por lo tanto, hay ciertos tipos de contenidos que no sirven. El contenido debe proporcionarse en diferentes versiones y variedades que se ajusten a los diversos estilos. Aquí es donde puedes sumergirte por primera […]

6 pasos para defenderse contra el ransomware

6 pasos para defenderse contra el ransomware – Las vulnerabilidades conocidas son uno de los puntos de entrada más utilizados para los exploits de ransomware. Una vez dentro de la red, los atacantes aprovechan las deficiencias de Active Directory (AD) para escalar privilegios y propagar código malicioso a lo largo de toda la organización. Una […]